книги хакеры / журнал хакер / 116_Optimized

.pdf

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

E |

|

|

|

|

|

|

C |

E |

|

|

|

||||||

|

|

X |

|

|

|

|

|

|

|

X |

|

|

|

|

|

||||||

|

- |

|

|

|

|

d |

|

|

- |

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

i |

|

|

F |

|

|

|

|

|

|

i |

|

||

|

|

|

|

|

|

|

t |

|

|

|

|

|

|

|

|

t |

|

||||

P |

D |

|

|

|

|

|

|

|

o |

P |

D |

|

|

|

|

|

|

|

o |

||

|

|

|

NOW! |

r |

|

|

|

NOW! |

r |

||||||||||||

|

|

|

|

|

|

ХАКЕР.PRO |

|

|

|

|

|

|

|

||||||||

|

|

|

|

to>>BUY |

|

|

|

|

|

to BUY |

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

m |

w |

|

|

|

|

|

|

|

|

m |

||

w Click |

|

|

|

|

|

o |

w Click |

|

|

|

|

|

o |

||||||||

|

w |

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

||

|

. |

|

|

|

|

|

.c |

|

|

. |

|

|

|

|

|

.c |

|

||||

|

|

p |

df |

|

|

|

e |

|

|

|

p |

df |

|

|

|

e |

|

||||

|

|

|

|

g |

|

|

|

|

|

|

|

g |

|

|

|

||||||

|

|

|

|

n |

|

|

|

|

|

|

|

|

n |

|

|

|

|

||||

|

|

|

|

-xcha |

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

Ульяна Смелая |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

СлоеныйVPN |

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

ПоднимаемсерверудаленногодоступаSSLVPNнабазеWindowsServer2008 |

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

VPN-решения появились в ОС Windows еще во времена NT. В каждой пос- |

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

ледующей версии добавлялись новые возможности для построения вирту- |

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

альных частных сетей. Выход Win2k8 также не стал исключением — теперь |

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

число поддерживаемых протоколов увеличилось аж до четырех: PPTP, L2TP, |

|

|

|

|

|

|

|

|||||||||

|

|

|

|

|

IPsec и SSTP. Только последний из них действительно безопасен. |

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

НовинкаSSTP |

сертификатов. Теперь соединение шифруется оговоренным методом |

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

Принцип работы SSTP (Secure Socket Tunneling Protocol — протокол |

шифрования и ключом SSL-сеанса. Это существенно снижает веро- |

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

безопасного туннелирования сокетов) напоминает способ примене- |

ятность перехвата данных. Далее идет окончательное согласование |

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

ния SSL в обычном браузере. VPN-клиент подключается к серверу |

параметров SSTP-канала и PPP-соединения, происходит проверка |

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

SSTP на стандартный HTTPS-порт 443/tcp и отправляет ему приветс- |

мандата пользователя посредством механизмов аутентификации |

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

твенное сообщение, уведомляя, что хочет создать SSL-сеанс. Сервер |

PPP/EAP и конфигурирование настроек для IPv4/IPv6 трафика. Только |

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

высылает сертификат. Клиент проверяет базу Trusted Root Certification |

затем клиент получает доступ к ресурсам удаленной сети. |

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

Authorities, чтобы убедиться в валидности полученного сертификата, |

SSTP позволяет значительно упростить организацию соединений, так |

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

и передает на сервер специальным образом зашифрованную форму |

как при таком типе VPN-подключении не требуется перестройка правил |

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

ключа SSL-сеанса. Тот ее расшифровывает с помощью личного ключа |

межсетевого экрана, и нет проблем с NAT-устройствами или при работе |

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

122 |

xàêåð 08 /116/ 08 |

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

C |

E |

|

|

|

|

|

|

|

|

C |

E |

|

|

|

|||||||

|

|

X |

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|||||||

|

- |

|

|

|

|

|

d |

|

|

|

- |

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

i |

|

|

|

F |

|

|

|

|

|

|

|

i |

|

||

|

|

|

|

|

|

|

|

t |

|

|

|

|

|

|

|

|

|

|

t |

|

||||

P |

D |

|

|

|

|

|

|

|

|

o |

|

P |

D |

|

|

|

|

|

|

|

|

o |

||

|

|

NOW! |

r |

|

|

|

|

|

NOW! |

r |

||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

to BUY |

|

>> ХАКЕР.PRO |

|

|

|

|

|

to BUY |

|

|

|

|

|

|

||||||

w |

|

|

|

|

|

|

|

|

|

m |

|

w |

|

|

|

|

|

|

|

|

|

m |

||

w Click |

|

|

|

|

|

|

o |

|

w Click |

|

|

|

|

|

o |

|||||||||

|

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

||

|

. |

|

|

|

|

|

|

.c |

|

|

|

. |

|

|

|

|

|

|

.c |

|

||||

|

|

p |

df |

|

|

|

|

e |

|

|

|

|

p |

df |

|

|

|

e |

|

|||||

|

|

|

|

|

g |

|

|

|

|

|

|

|

|

g |

|

|

|

|||||||

|

|

|

|

n |

|

|

|

|

|

|

|

|

|

n |

|

|

|

|

||||||

|

|

|

|

-xcha |

|

|

|

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

||

|

|

|

|

|

|

|

|

info |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

• SSL (Secure Sockets |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

Layer) — уровень |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

защищенных сокетов. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

Криптографический |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

протокол, обеспечи- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

вающий безопасную |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

передачу данных |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

в Сети. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

Получаем сертификат |

Экспорт ключа в MMC |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

• SSTP часто называют |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

«PPP через SSL». |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

Это означает, что |

localhost/certsrv, где выбираем View the status of a pending |

Server Manager). Находим в контекстном меню пункт |

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

можно использовать |

certificate request. В окне появится список ссылок на сертифи- |

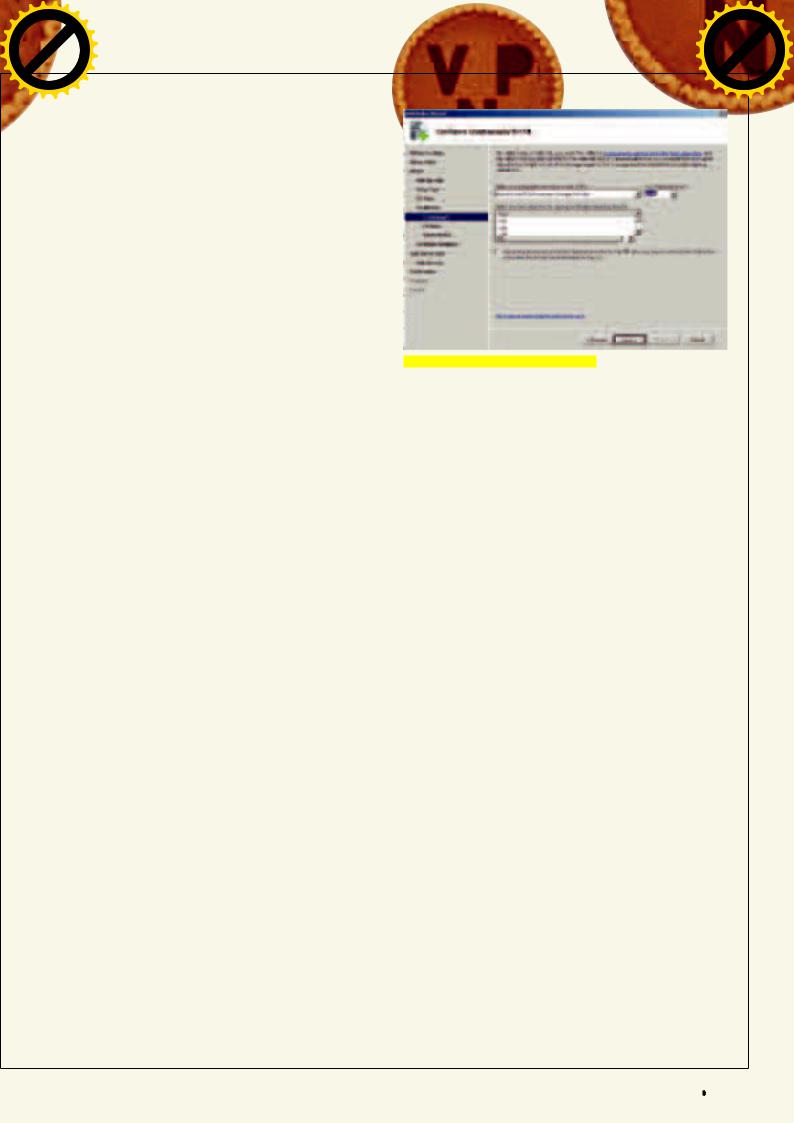

Configure and Enable Routing and Remote Access. На |

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

механизмы аутенти- |

каты (он у нас один). Нажимаем на ссылку и попадаем в окно |

втором шаге мастера (первый пропускаем) нам предла- |

|

|

|

|

|

|

|

|

|

|||||||||

|

|

|

|

фикации PPP и EAP, |

Certificate Issued, попутно разрешая выполнение сценариев |

гают активировать несколько вариантов сервисов. По |

|

|

|

|

|

|

|

|

|

|

||||||||

|

|

|

|

чтобы сделать SSTP- |

ActiveX. Для установки нажимаем Install this certificate и подт |

умолчанию предлагается пункт Remote access (dial-up |

|

|

|

|

|

|

|

|

|

|

||||||||

|

|

|

|

соединение более |

верждаем установку. |

or VPN), при помощи которого настраивается удаленный |

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

безопасным. |

Теперь нужно указать, для кого мы его, собственно, созда- |

доступ для пользователей диалап или VPN — его же ре- |

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

вали. Снова вызываем MMC, находим и добавляем вкладку |

комендует и документация Microsoft. Подходит он не для |

|

|

|

|

|

|

|

||||

|

|

|

|

• Упрощение настроек |

Certificates, как показано выше. Нажимаем Finish, чтобы при- |

всех ситуаций, поэтому советую внимательно изучить, |

|

|

|

|

|

|

|

|

|

|

||||||||

|

|

|

|

и решение проблем |

нять предлагаемое по умолчанию значение My user account. |

что предлагается в остальных пунктах. Они отвечают за |

|

|

|

|

|

|

|

|

|

|||||||||

|

|

|

|

с файрволами и NAT- |

Затем повторяем действие, но теперь выбираем Computer |

активацию сервиса NAT, связки VPN+NAT, соединение |

|

|

|

|

|

|

|

|

|

|||||||||

|

|

|

|

устройствами — вот |

account. В диалоговом окне Select Computer оставляем пред- |

между двумя сетями и выборочную настройку. В том |

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

основные задачи, ко- |

ложенное значение Local computer. Закрываем окно Add or |

случае, когда внешние клиенты должны получать доступ |

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

торые наряду с повы- |

Remove Snap-ins. |

к серверу сертификации, потребуется и NAT, иначе SSTP- |

|

|

|

|

|

|

||||||||||||

|

|

|

|

шением безопасности |

В панели MMC переходим в Certificates Current User |

соединение работать не будет. Поэтому выбираем Virtual |

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

ставили перед собой |

Personal. Выбираем сертификат и нажатием в контекстном |

Private Network (VPN) access and NAT. На следующем |

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

разработчики SSTP. |

меню All Tasks Export вызываем мастер Certificate Import |

шаге отмечаем интерфейс, к которому будут подклю- |

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

Wizard. Первое окно пропускаем; во втором устанавливаем |

чаться VPN-клиенты (если на сервере установлена одна |

|

|

|

|

|

|

|

||||

|

|

|

|

• По сравнению с |

переключатель в Yes, export the private key. Далее мастер |

сетевая карта, будет выведено предупреждение). Далее |

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

IPsec SSTP обеспечи- |

советует выбрать формат файла сертификата; оставляем |

мастер предлагает определиться с тем, как назначать IP- |

|

|

|

|

|

|

||||||||||||

|

|

|

|

вает более сильную |

предложенный по умолчанию — PKCS #12. После чего |

адреса клиентам: автоматически или вручную. Вариант |

|

|

|

|

|

|

|

|

|

|||||||||

|

|

|

|

аутентификацию. |

вводим два раза пароль для защиты приватного ключа и |

Automatically подходит, когда имеется DCHP-сервер. |

|

|

|

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

указываем, куда сохранить файл. Затем просто следуем за |

Иначе указываем From a specified range of addresses |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

• Vista SP1 и WinXP |

мастером, соглашаясь со всеми пунктами. Теперь импорти- |

— и в следующем окне вводим диапазон IP-адресов. Так |

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

SP3 поддерживают |

руем ключ на компьютер. Для этого выбираем Certificates |

как аутентификацию пользователей будем производить |

|

|

|

|

|

|

|

|

|

|||||||||

|

|

|

|

протокол SSTP. |

(Local Computer) Personal и в контекстном меню, доступ- |

средствами RRAS, то в следующем окне оставляем зна- |

|

|

|

|

|

|

|

|

|

|||||||||

|

|

|

|

|

|

|

|

|

|

|

|

ном по щелчку на пункте Certificates, выбираем All Tasks |

чение по умолчанию (No, use Routing and Remote Access |

|

|

|

|

|

|

|

||||

|

|

|

|

• Ссылка в параметре |

Import. В появившемся мастере нужно лишь указать на |

Server …). Хотя если уже есть настроенный RADIUS-сер- |

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

CRL Distribution Points |

файл, сохраненный на предыдущем шаге. Если его значок |

вер, лучше использовать именно его. |

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

в свойствах ключа даст |

не будет показан, поставь в раскрывающемся списке справа |

В сообщении после активации сервисов будет сказано, что |

|

|

|

|

|

|

|

|

|

|

||||||||

|

|

|

|

URL, по которому мож- |

внизу All Files. Для импорта понадобится ввести пароль |

выбранный режим распределения IP-адресов потребует на- |

|

|

|

|

|

|

|

|

|

|||||||||

|

|

|

|

но получить список |

и место хранения (здесь просто переходим к следующему |

личия агента распределения DCHP Relay Agent. Ничего делать |

|

|

|

|

|

|

||||||||||||

|

|

|

|

отозванных сертифи- |

шагу, оставив значение Personal). |

не нужно, просто принимаем это к сведению. |

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

катов и убедиться, что |

Все, сертификатный квест полностью пройден. Теперь можно |

Если сейчас посмотрим на вкладку RRAS, то увидим, что |

|

|

|

|

|

|

|

|

|

|

||||||||

|

|

|

|

сертификат VPN сер- |

спокойно переходить к установке и настройке роли RRAS. |

появились дополнительные вкладки, где можно настроить |

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

вера не был отозван |

|

маршрутизацию, работу Relay Agent’а и прочее (отдельно |

|

|

|

|

|

|

|

|

|

|||||||||

|

|

|

|

или поврежден. |

УстановкаинастройкаRRAS |

для IPv4 и IPv6). Некоторые настройки доступны и в меню |

|

|

|

|

|

|

|

|

|

|||||||||

|

|

|

|

|

|

|

|

|

|

|

|

Выбираем в Server Manager пункт Add roles, отмечаем пункт |

свойств роли RRAS; назначение большей части из них |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Network Policy and Access Services и в окне выбора службы ро- |

понятно и без пояснения. Советую просто пройтись по |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

лей — Routing and Remote Access Services. В результате будут |

пунктам, чтобы разобраться с возможностями. Настройки |

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

выбраны пункты Remote Access Service и Routing. Нажимаем |

портов для всех типов VPN производятся в меню свойств |

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

Install, подтверждаем выбранные элементы и ждем окончания |

вкладки Port. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

процесса установки. |

Кстати, чтобы сервер SSTP вместо HTTPS использовал |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Теперь нужно активировать сервисы. Это можно сделать, |

HTTP-соединение (порт 80/tcp), значение параметра |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

вызвав из меню Start Administrative Tools консоль |

UseHttps, который находится в ветке HKLM\System\ |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Routing and Remote Access (или выбрав аналогичный |

CurrentControlSet\Services\SstpSvc\Parameters, |

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

пункт в появившемся после установки роли меню в |

нужно с 1 изменить на 0. Это может понадобиться при работе |

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

124 |

|

xàêåð 08 /116/ 08 |

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

E |

|

|

|

|

|

|

C |

E |

|

|

|

||||||

|

|

X |

|

|

|

|

|

|

|

X |

|

|

|

|

|

||||||

|

- |

|

|

|

|

d |

|

|

- |

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

i |

|

|

F |

|

|

|

|

|

|

i |

|

||

|

|

|

|

|

|

|

t |

|

|

|

|

|

|

|

|

t |

|

||||

P |

D |

|

|

|

|

|

|

|

o |

P |

D |

|

|

|

|

|

|

|

o |

||

|

|

|

NOW! |

r |

|

|

|

NOW! |

r |

||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||

|

|

|

|

to BUY |

|

|

|

|

|

|

>> ХАКЕР.PROto BUY |

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

m |

w |

|

|

|

|

|

|

|

|

m |

||

w Click |

|

|

|

|

|

o |

w Click |

|

|

|

|

|

o |

||||||||

|

w |

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

||

|

. |

|

|

|

|

|

.c |

|

|

. |

|

|

|

|

|

.c |

|

||||

|

|

p |

df |

|

|

|

e |

|

|

|

p |

df |

|

|

|

e |

|

||||

|

|

|

|

g |

|

|

|

|

|

|

|

g |

|

|

|

||||||

|

|

|

|

n |

|

|

|

|

|

|

|

|

n |

|

|

|

|

||||

|

|

|

|

-xcha |

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

||

|

|

|

|

|

Свойства ключа |

Разрешаем пользователю подключаться через VPN |

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

через SSL-терминатор или реверсный прокси. ЧтобыразрешитьHTTP-за- |

MMC Certificate (Local Computer). Теперь вызываем свойства создан- |

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

просынасерверсертификации,выбираемIPv4—NATивконтекстномменю, |

ного VPN-соединения. Во вкладке Networking, в раскрывающемся |

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

появляющемсяпощелчкумышкинавнешнемсетевоминтерфейсе,указываем |

списке Type of VPN, установленный по умолчанию Automatic меняем |

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

егосвойства.ТеперьпереходимвокноServicesandPortsиустанавливаем |

на SSTP. Вот и все! |

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

флажоквпунктеWebServer(HTTP).ВдиалогеEditServiceвводимIP-адрес |

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

серверасертификациивнутреннейсети. |

Заключение |

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

Несмотря на то, что настройка VPN в Win2k8 на первый взгляд кажется |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Всеготовокпервомуподключению |

немного запутанной, на самом деле все понятно и логично. Создать готовую |

|

|

|

|

|

|

|||||||||

|

|

|

|

|

Настройка VPN-соединения в Vista и WinXP довольно проста, поэтому |

конфигурацию можно за полчаса. Появление нового протокола, работаю- |

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

покажу, как это сделать в Win2k8 (пользователи Vista найдут много общего). |

щего по стандартным портам, снимает все вопросы по работе через файр- |

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

Документация Microsoft советует вначале настроить PPTP-соединение, и |

вол и NAT. Несомненно, это упростит жизнь администратору.z |

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

если все в порядке, переходить на L2TP или SSTP. |

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

Для настройки PPTP VPN вызываем Network and Sharing Server. Проще |

Установка SSTP VPN на клиентском компьютере |

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

это сделать из контекстного меню, вызываемого по щелчку на индикато- |

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

ре сетевой активности. Нажимаем ссылку Set up a connection or network |

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

и в появившемся окне нажимаем Click Connect to a workplace, затем в |

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

следующем окне жмем Use my Internet connection (VPN). Мастер пред- |

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

ложит настроить интернет-соединение. Здесь можно отметить I’ll set up |

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

an Internet connection later. Вводим DNS-имя VPN-сервера и в строке |

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

ниже — описание соединения. Переходим к следующему диалогу, где |

warning |

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

вводим логин и пароль пользователя. Эти данные будут использоваться |

SSTP не предназначен |

|

|

|

|

|

|

|||||||||

|

|

|

|

|

при подключении. Чтобы соединиться с VPN-сервером, в Network and |

для организации меж- |

|

|

|

|

|

|

|||||||||

|

|

|

|

|

Sharing Center выбираем Connect to a network, а в появившемся окне |

сайтовых виртуальных |

|

|

|

|

|

|

|||||||||

|

|

|

|

|

нажимаем VPN Connection. Если все нормально, значит можно перехо- |

частных сетей. |

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

дить к настройке SSTP. |

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

VPN-клиент, использующий SSTP-подключение, должен устано- |

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

вить сертификат сервера. При использовании контроллера домена |

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

это будет сделано автоматически (или же придется установить его |

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

вручную). Весь процесс во многом напоминает установку сертифи- |

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

ката на сервер, о которой говорилось выше: получаем сертификат |

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

с Certification Authority Web Enrollment и импортируем при помощи |

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

xàêåð 08 /116/ 08 |

125 |

|

|

|

|

|

|

|||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

E |

|

|

|

|

|

|

C |

E |

|

|

|

||||||

|

|

X |

|

|

|

|

|

|

|

X |

|

|

|

|

|

||||||

|

- |

|

|

|

|

d |

|

|

- |

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

i |

|

|

F |

|

|

|

|

|

|

i |

|

||

|

|

|

|

|

|

|

t |

|

|

|

|

|

|

|

|

t |

|

||||

P |

D |

|

|

|

|

|

|

|

o |

P |

D |

|

|

|

|

|

|

|

o |

||

|

|

|

NOW! |

r |

|

|

|

NOW! |

r |

||||||||||||

|

|

|

|

|

|

ХАКЕР.PRO |

|

|

|

|

|

|

|

||||||||

|

|

|

|

to>>BUY |

|

|

|

|

|

to BUY |

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

m |

w |

|

|

|

|

|

|

|

|

m |

||

w Click |

|

|

|

|

|

o |

w Click |

|

|

|

|

|

o |

||||||||

|

w |

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

||

|

. |

|

|

|

|

|

.c |

|

|

. |

|

|

|

|

|

.c |

|

||||

|

|

p |

df |

|

|

|

e |

|

|

|

p |

df |

|

|

|

e |

|

||||

|

|

|

|

g |

|

|

|

|

|

|

|

g |

|

|

|

||||||

|

|

|

|

n |

|

|

|

|

|

|

|

|

n |

|

|

|

|

||||

|

|

|

|

-xcha |

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

Сергей «grinder» Яремчук |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

/ grinder@ua.fm / |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

NAS |

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

длякаждого |

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

изнас |

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

FreeNAS:дистрибутивдлясозданиясетевогохранилищаданных |

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

Даже в сети небольшой организации, не имеющей централизованного уп- |

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

равления, данные удобно хранить на отдельном сервере. Это позволяет тон- |

|

|

|

|

|

|

|

|||||||||

|

|

|

|

|

ко разграничить доступ и упростить резервное копирование, а также |

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

на порядок упрощает администрирование. |

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

Недостаткивытекаютиздостоинств |

специальные версии популярных операционных систем, в качестве серве- |

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

NAS(Network Attached Storage) представляет собой один или несколько |

ров можно задействовать маломощные системы с небольшим количеством |

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

специализированных выделенных устройств, имеющих свой IP-адрес и |

ОЗУ и, соответственно, меньшей стоимостью. Подключение подобных |

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

обеспечивающих доступ пользователей на уровне данных напрямую либо |

устройств прозрачно для сети. Они сами определяют свои сетевые адреса и |

|

|

|

|

|

|

|||||||||

|

|

|

|

|

через сервер-посредник. Учитывая, что устройства NAS выполняют строго |

объявляются как накопители информации. Решения на базе NAS оптималь- |

|

|

|

|

|

|

|||||||||

|

|

|

|

|

определенные функции и при их реализации используются, как правило, |

ны для небольших организаций либо отдельных подразделений, так как |

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

126 |

xàêåð 08 /116/ 08 |

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

warning

warning info

info